问:今天收到一封邮件:

尊敬的用户:

imspacead,您好!

北京时间5月15日,微软发布了针对远程桌面服务的远程执行代码漏洞CVE的修复程序, 漏洞触发无需用户交互。这也就意味着,攻击者可以利用该漏洞制作类似于2017年席卷全球的WannaCry类的蠕虫病毒,进行大规模传播和破坏。

经我司技术人员核实漏洞危害极其高危,未成功安装安全补丁用户,黑客可利用此漏洞轻易登录服务器,创建账户,删除数据,影响极其严重。详情请见:https://www.west.cn/news/list2.asp?newsid=762。 针对此情况,我司将对未成功安装此安全补丁的用户,暂停远程桌面连接,已保证用户数据安全性。

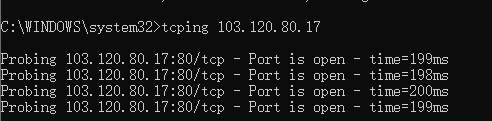

我已在服务器上安装了补丁:Windows Server 2008 R2

Windows Server 2008 R2 Itaniumhttp://download.windowsupdate.com/c/msdownload/update/software/secu/2019/05/windows6.1-kbia64_fabc8e54caa0d31a5abe8a0b347ab4a77aa98c36.msuWindows Server 2008 R2 x64http://download.windowsupdate.com/d/msdownload/update/software/secu/2019/05/windows6.1-kbx64_3704acfff45ddf163dd5a3b75e49b58cb.msu这样可以了?,针对服务器漏洞的处理,这样处理可以了?

问:前几天收到的邮件:

尊敬的用户,您好!以下为公安机关委托第三方机构扫描监测到的安全漏洞,对于风险级别为中高的漏洞必须于 日前进行修复,逾期未处理的公安机关将进行处罚,服务器将被关闭,IP将被封锁,后果较为严重,必须高度重视。业务:独立主机(127.0.0.1)高风险数量:0中风险数量:6由于安全漏洞原因较为复杂,处置相对比较专业,所以针对每一个漏洞,我们建议用户按以下流程处置:(1) 对于自己开发的系统,将漏洞信息转交给程序开发人员修复。(2) 对于网上下载的开源系统,可尝试通过搜索引挚在互联网上寻找修复方案,或将软件系统升级到最新版。(3) 对于不是太重要的应用,也可关停并删除存在问题的系统。(4) 若以上方案均无法实施,则可考虑购买我司收费工单服务,由我司工程师替您寻找解决方案。(5) 常见网站安全漏洞处理方法参考教程 :再次提醒:由于国家对网络安全的重视,以及网络安全法的实施,主办者有法律义务保证自己系统安全,对于明知已经存在漏洞而拒不整改的,公安机关可依据网络安全法对主办者进行处罚,所以请务必重视以上漏洞信息,并及时修复。

请问一下这个跟今天收到的邮件是同样的问题?

答:您好,不相同,请到业务管理-安全及监测-安全漏洞处置查看详情,并处理后点击我已处理,非常感谢您长期对我司的支持!